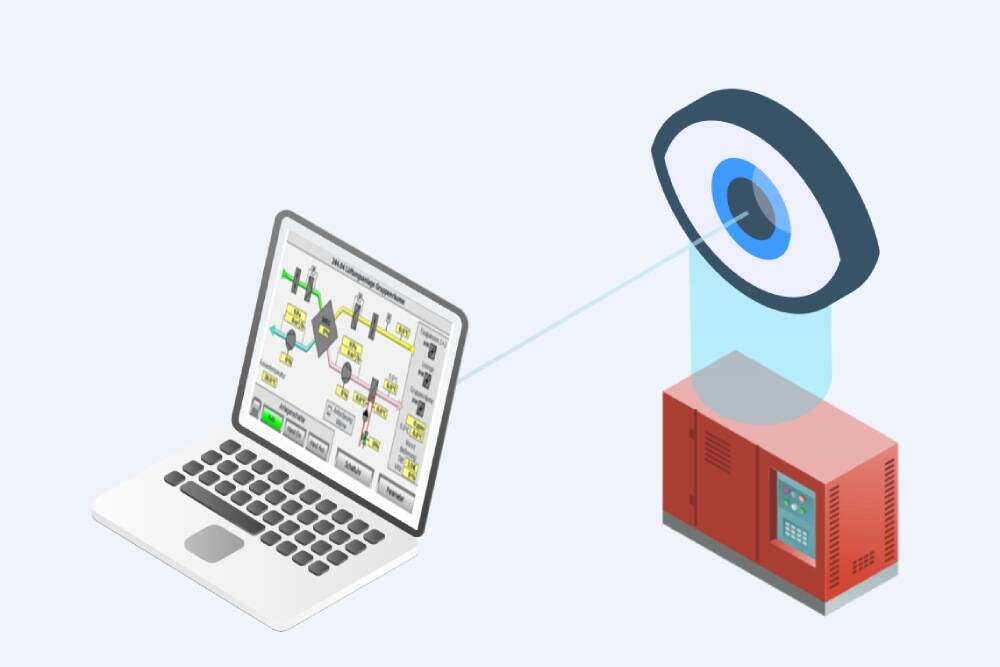

Benutzeroberfläche einer Anlage von jedem Standort aus bedienen

Lassen Sie sich die Benutzeroberfläche einer Anlage auf ihrem Gerät anzeigen und bedienen Sie diese von jedem Standort aus.

Sparen Sie Zeit und Resourcen für den vor Ort Besuch der Anlage.

Der Zugriff auf die remote Benutzerobfläche einer Anlage erfolgt über eine VNC, RDP oder SSH Verbindung.

Sicherheit und Nachvollzieh-barkeit gehen Hand in Hand

• 2-Faktor Authentisierung

• Rollenbasierte Zugriffskontrolle

• Ende-zu-Ende Verschlüsselung

• Sitzungen werden aufgezeichnet, überwacht und können proaktiv getrennt werden.

• Anmeldung mit zeitlicher Begrenzung und gegen Voranmeldung (falls gewünscht)

• Verhinderung von Dateiaustausch via Upload- und Downlowd (falls gewünscht)

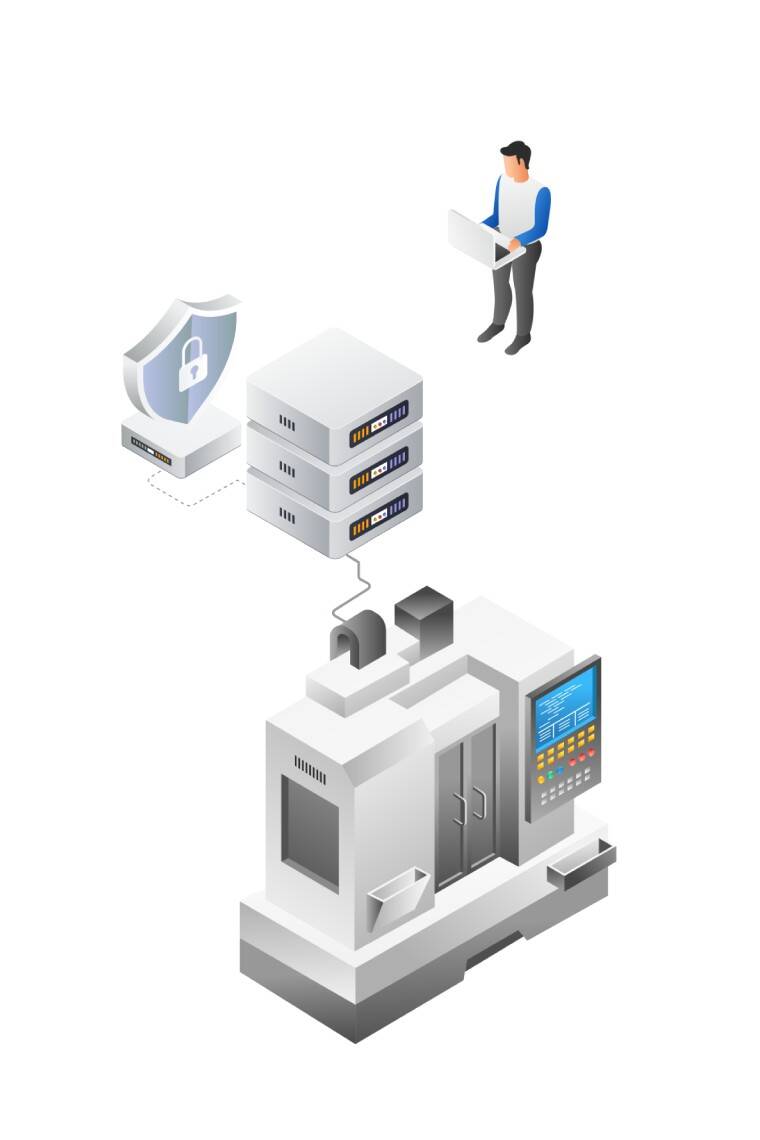

Entfernung von Endpunktbenutzern - Anwendung von PAM

Um den direkten Zugriff auf eine Anlage oder ein System zu verhindern kommt Privileged Access Management (PAM) zum Zug.

Dabei werden die Endpunktbenutzer aus einer Anlage oder einem System entfernt und ein Zugriff erfolgt via dedizierter Appliance auf einen Jump-Host, von welchem aus auf die notwendige Anlage zugegriffen wird.

Der Jump-Host fungiert als gehärtetes und überwachtes System und die Appliance als Zwischenstelle für die Verbindung. Damit wird verhindert, dass Benutzer direkt auf Ressourcen zugreifen, die sich in einem anderen Sicherheitsbereich befinden.

Dabei setzen wir auf:

• Least-Privilege-Prinzip bei Zugriffen

• Kontinuierliche Überwachung und Protokollierung

• Rollenbasierte Zugriffskontrolle

• Zeitlich begrenzte Zugriffe und Privilegien

• Automatisierung von Prozessen

Best Practices bei der Remote Visualisierung von Anlagen-Bedienoberflächen

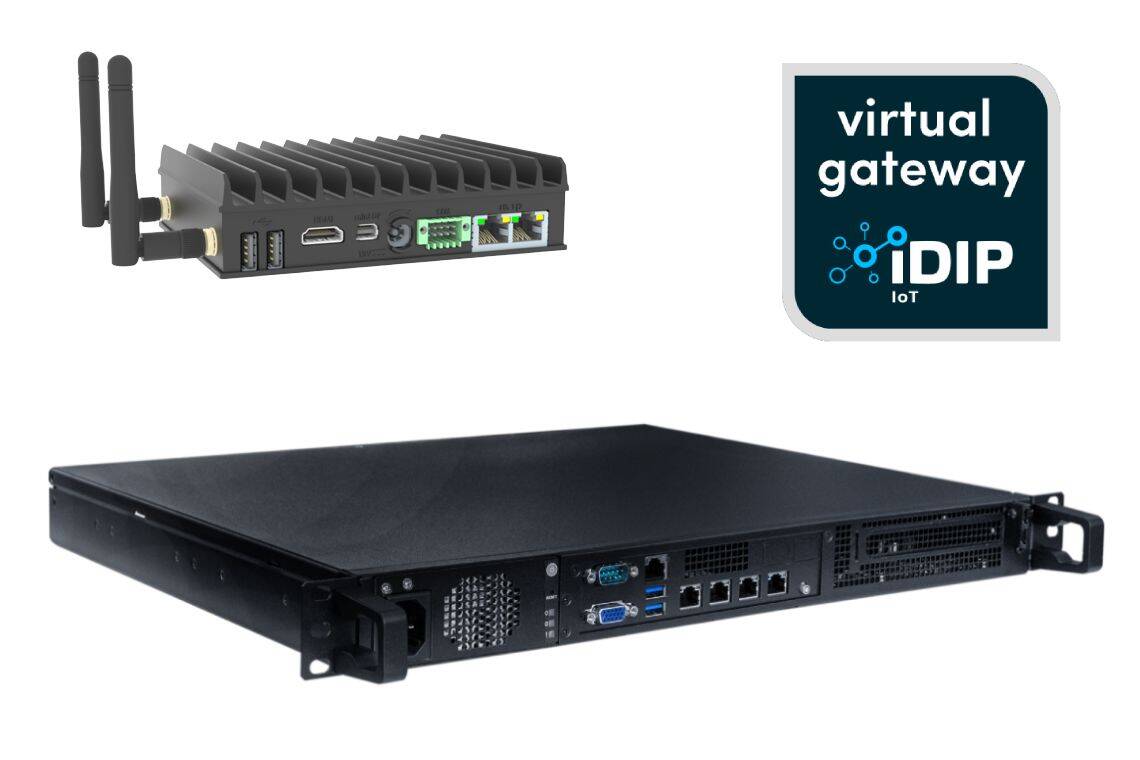

Gateways für den OT- und IT-Bereich

Unsere vorkonfigurierten und mit eigener Software ausgestatteten Gateways sind vollständig in das iDIP IoT Portal integriert.

Dadurch lassen sich dezentrale sowie zentrale Anlagen und Infrastrukturbereiche mit grösstmöglicher Sicherheit und glasklarer Übersicht administrieren.

Kritische Anlagen erfodern die Umsetzung von höchsten Sicherheitsanforderungen

OT- und IT-Security muss zwingend ganzheitlich betrachtet werden

Wollen Sie mehr dazu wissen?

Gerne zeigen wir Ihnen welche Vorteile Sie mit iDIP in Ihrem Unternehmen erzielen.

Chris Tuchschmid | Customer Success Manager iDIP